2023ciscn华中赛区

MISC

奇怪的图片(关于ARCHPR的明文爆破)

下载附件得到一个打开报错的zip压缩包文件

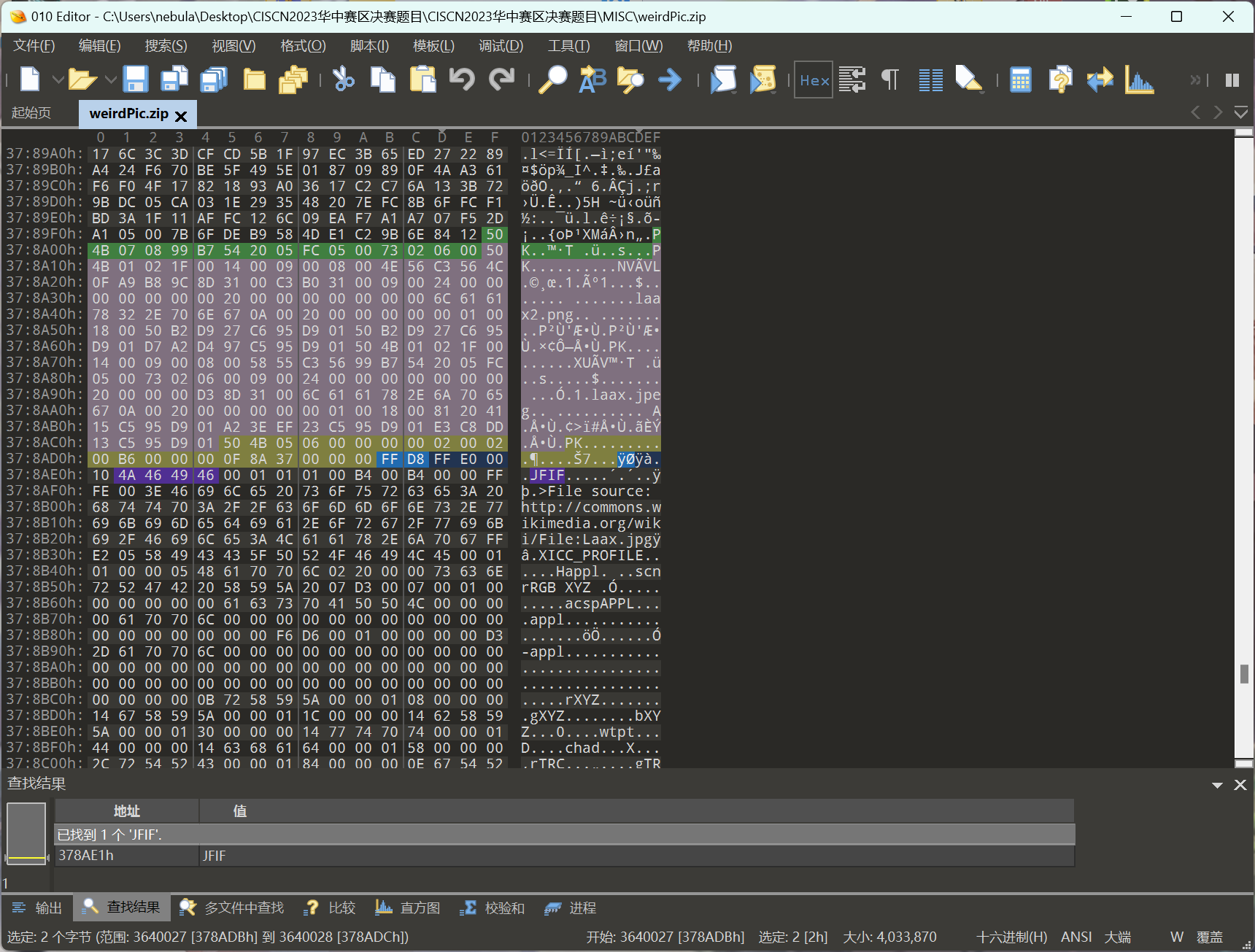

可以用010查看文件有没有可以分离的文件

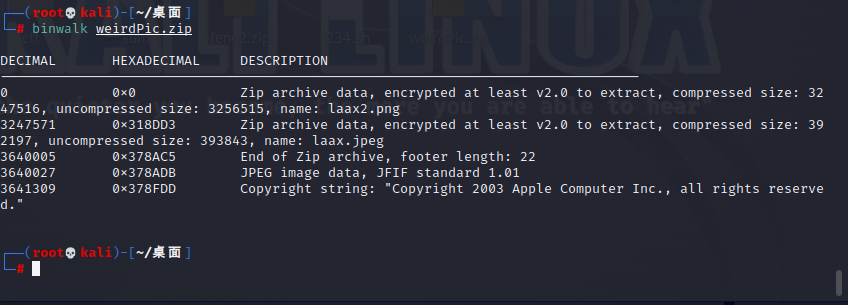

也可以将文件拉入kali内binwalk看一下有没有可以分离的文件

1 | binwalk 文件名 |

效果如图

但是binwalk自带的分离式没有办法分离出来的

所以就需要用foremost分离工具(也在kali内,需要自行安装)

1 | foremost 文件名 |

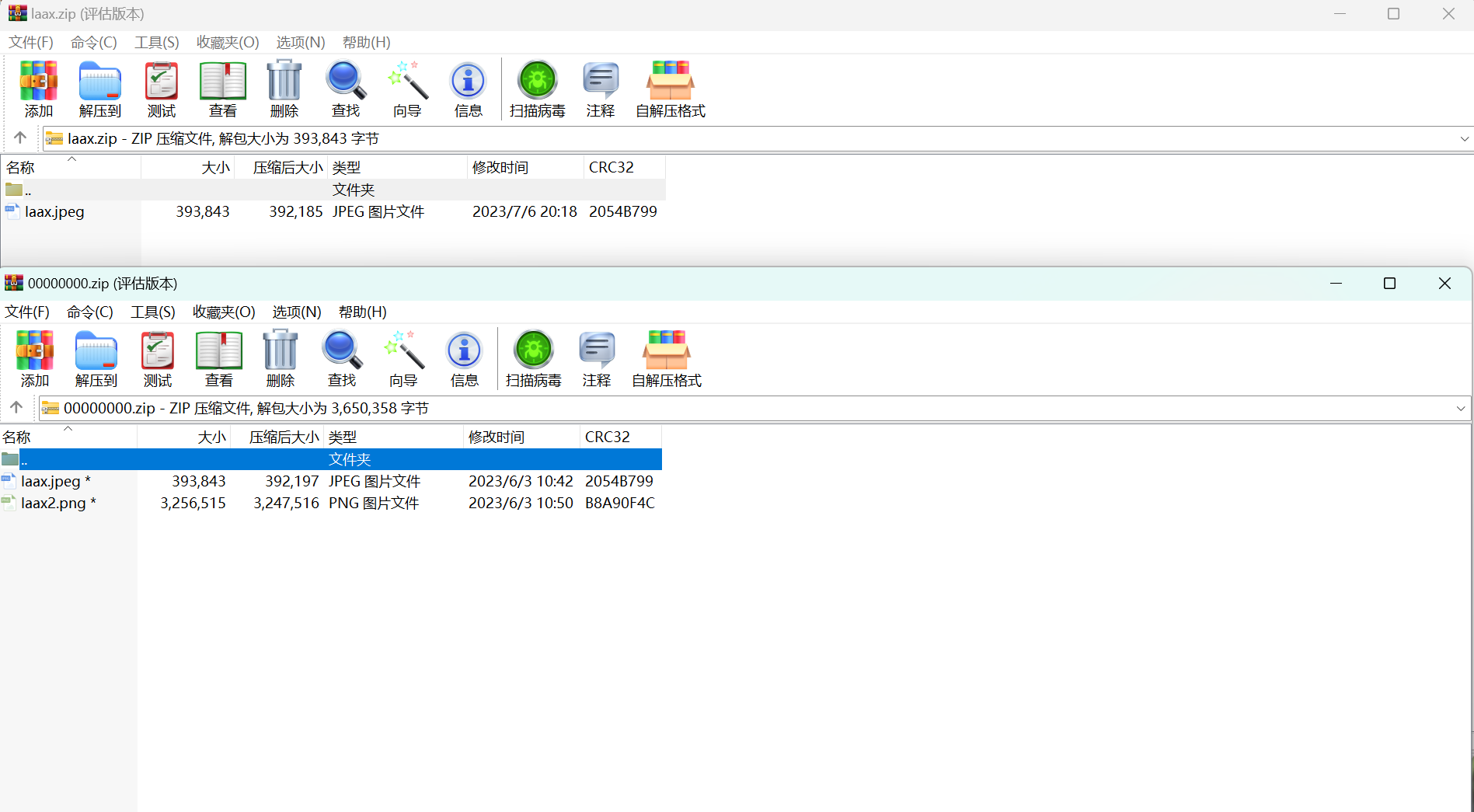

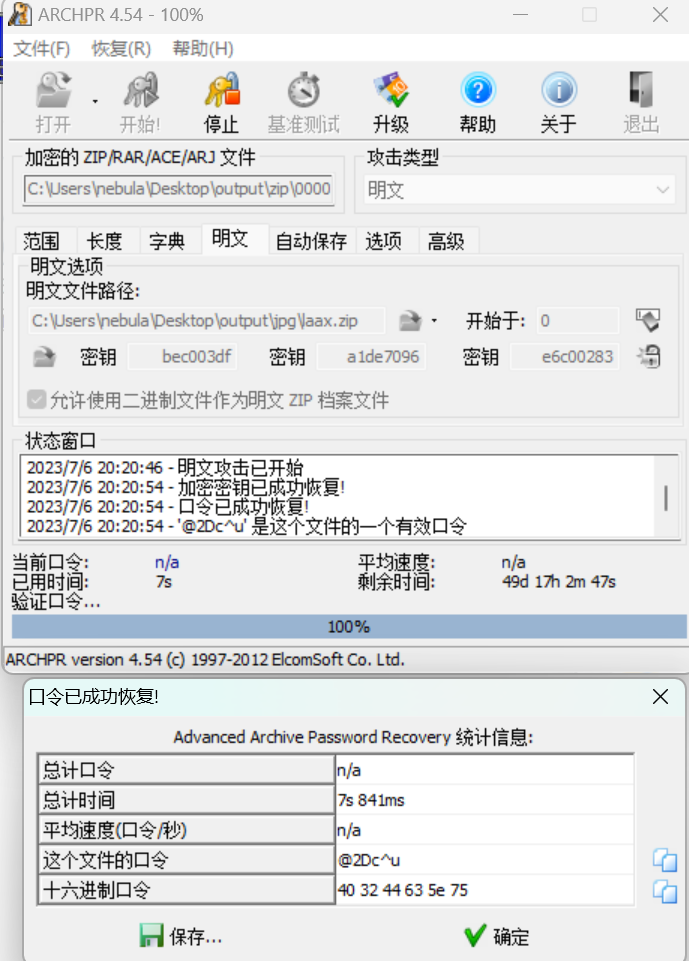

在output内可以看到有zip和jpg两种文件夹,观察发现已有图片的大小和压缩包内文件大小相同,又由于压缩包要密码才能查看图片内容,所以直接使用明文爆破

所谓明文爆破,就是压缩包内其中一个文件CRC32效验码与已有文件的CRC32效验码相同,并且名字相同,压缩算法相同,此时便可以使用明文爆破得出密码

最后一个图片是一个简单的修改长度,把高度改高就得到flag了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Nebula的博客!